Вы считаете, что нет необходимости менять пароль по умолчанию, потому что ваша промышленная сеть изолирована?

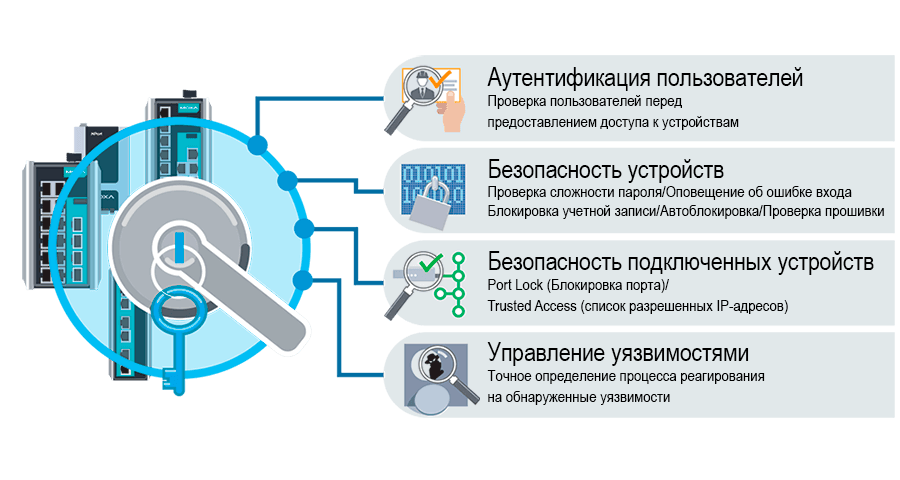

Важны безопасный доступ и возможность управления учетными записями

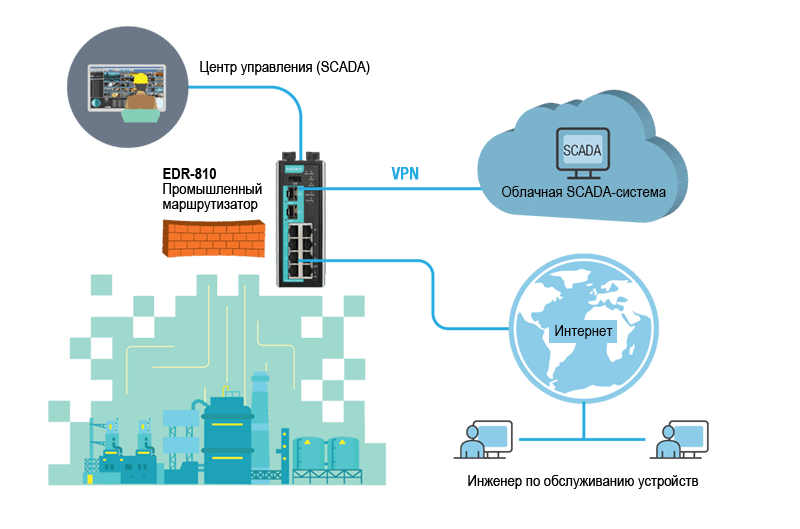

Чтобы предотвратить несанкционированный доступ к вашим данным и ресурсам, важно обеспечить безопасный доступ и управление учетными записями даже для пользователей, которые получают доступ к сети ICS из удаленных участков. Очень важно убедиться, что доступ к сети имеют только авторизованные пользователи

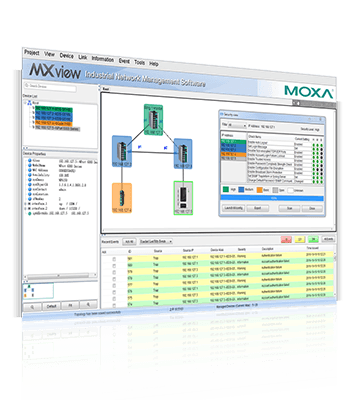

Решение от Moxa

Сетевые устройства Moxa поддерживают протокол аутентификации RADIUS, функцию управления доступом Role-Based Access Control, оповещения на странице входа в систему, централизованное управление учетными записями и управление аутентификацией. Кроме того, Moxa обеспечивает безопасность беспроводных сетей WPA2 для своих беспроводных устройств