Создание IPsec VPN-туннеля

Инструкция по настройке соединения между двумя подсетями через маршрутизаторы EDR-810-VPN-2GSFP.

Для организации защищенного канала связи между двумя удаленными подсетями необходимо настроить VPN-туннель. В данной инструкции рассматривается пример построения IPsec VPN-туннеля между двумя маршрутизаторами EDR-810-VPN-2GSFP.

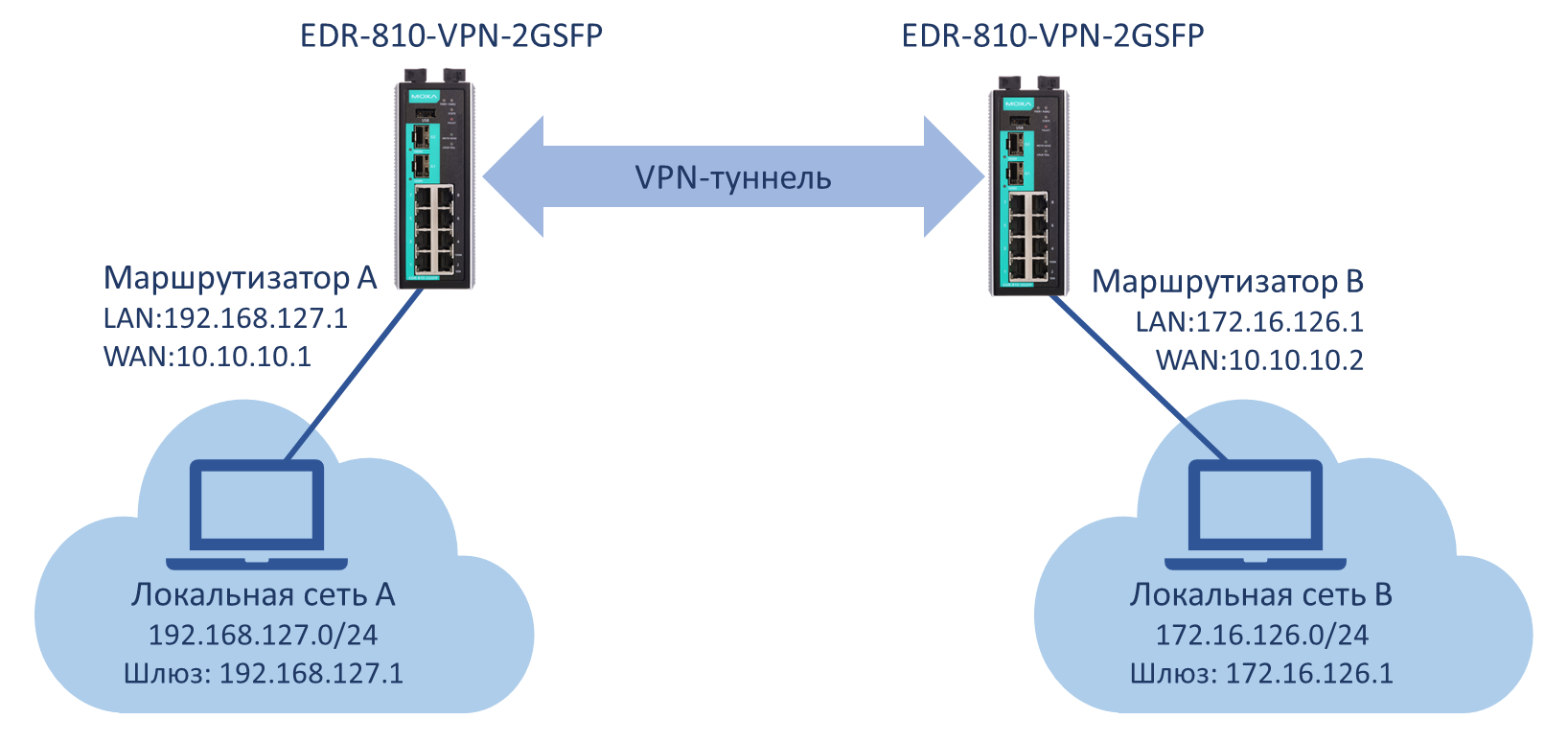

Рисунок 1 «Схема сети»

В таблице 1 указана адресация всей системы, согласно которой будем настраивать оборудование.

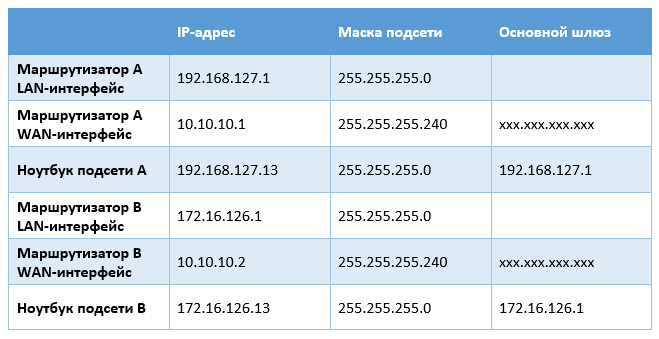

Таблица 1 «Адресация сети»

xxx.xxx.xxx.xxx – основной шлюз WAN сети зависит от построения системы или выдается провайдером связи. В примере на рисунке 1 – соединение между маршрутизатором сети А и В прямое, поэтому шлюз указывать не нужно.

Все настройки маршрутизаторов осуществляются через web-интерфейс.

По умолчанию маршрутизаторы EDR-810-VPN-2GSFP имеют следующие параметры:

IP-адрес: 192.168.127.254

Логин: admin

Пароль: moxa

В целях безопасности рекомендуется изменить данные для входа.

После внесения любых изменений в настройки маршрутизатора необходимо нажимать кнопку Apply для сохранения изменений.

1. Настройка Маршрутизатора А

1.1. Настройка LAN-интерфейса

IP-адрес и маска подсети (согласно Таблице 1) задаются в разделе Network – Interface - LAN

1.2. Настройка WAN-интерфейса

Маршрутизатор EDR-810 имеет 10 портов, каждый из которых можно назначить LAN или WAN-интерфейсом. Поэтому прежде, чем задавать адресацию на WAN-интерфейсе, нужно установить порты, которые будут относиться к WAN. Для этого необходимо поместить их в отдельную VLAN.

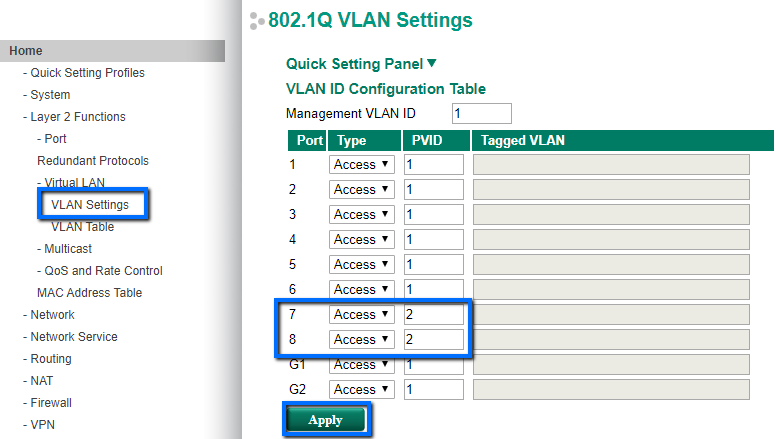

- Настройка VLAN

VLAN настройки осуществляются в разделе Layer 2 Functions - Virtual LAN - VLAN Settings.

Порты 7 и 8 маршрутизатора будут относиться к WAN-интерфейсу. На этих портах указываем VLAN ID 2.

Когда отдельная VLAN для WAN-портов создана, можно перейти к назначению адресации.

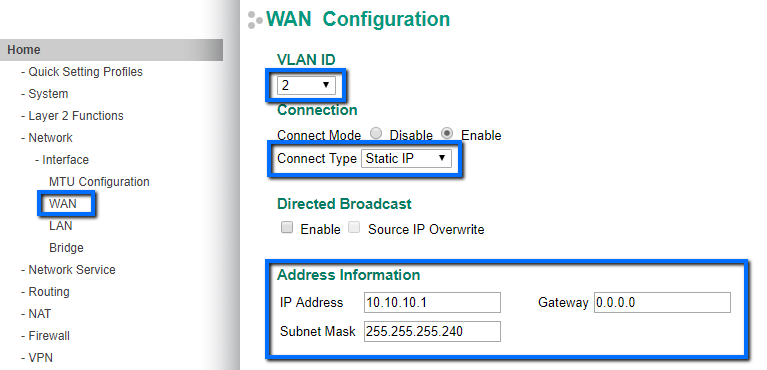

- Адресация WAN-интерфейса

В разделе Network – Interface – WAN назначается IP-адрес, маска сети и шлюз по умолчанию согласно Таблице 1.

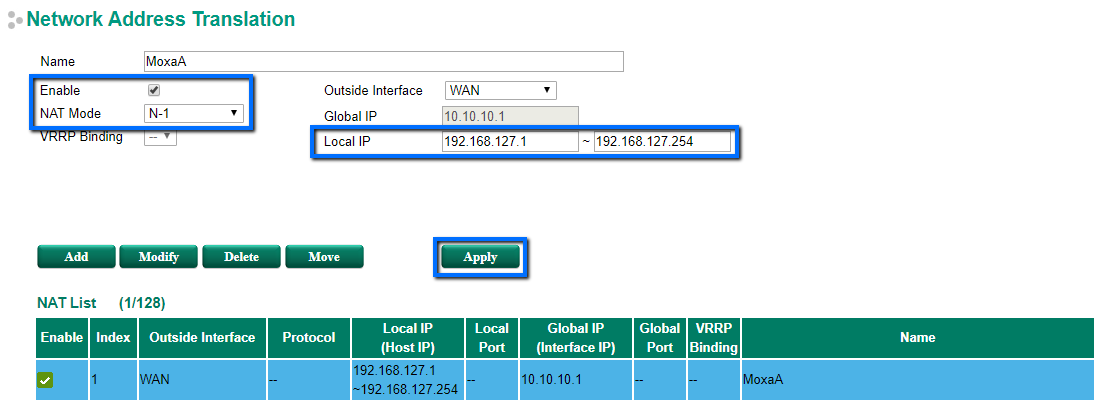

1.3. Настройка NAT

Для того чтобы маршрутизатор подменял адреса локальной сети на внешний адрес при передаче во внешнюю сеть, необходимо настроить NAT в разделе NAT - NAT Setting

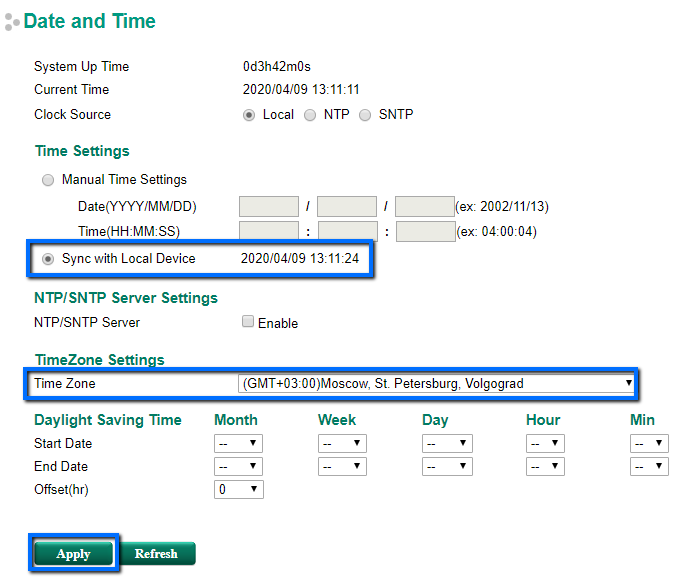

1.4. Настройка даты и времени

Для выполнения корректного соединения между VPN-сервером и VPN-клиентом необходимо, чтобы маршрутизаторы были синхронизированы в настройках даты и времени.

Настройка системного времени осуществляется в разделе System - Date and Time.

Можно осуществить синхронизацию локальную или по протоколу SNTP.

2. Настройка Маршрутизатора В

Для настройки Маршрутизатора В необходимо повторить шаги 1.1 – 1.4, указывая параметры в соответствии с Таблицей 1.

3. Настройка VPN-туннеля

3.1. Активация VPN-соединения

На каждом маршрутизаторе нужно активировать VPN-туннель в разделе VPN – IPSec - Global Setting.

Также в этом разделе включается NAT для данных, передаваемых в туннеле и логирование системной информации об установлении туннеля (может понадобиться для отладки VPN-соединения)

3.2. Предустановка сертификатов безопасности

Аутентификация при установке IPSec VPN-туннеля может осуществляться с помощью ключа безопасности (пароля), но это не самый безопасный вариант. Рекомендуем использовать сертификаты безопасности для аутентификации.

Сгенерировать сертификаты безопасности можно с помощью различных программ, а также можно создать их на самом маршрутизаторе.

- Создание сертификата безопасности

В разделе Certificate Management - CA Server - Certificate Create нужно выполнить несколько шагов:

‒ Заполнить таблицу Certificate Request, нажать кнопку Apply

‒ Заполнить таблицу Certificate Setting, нажать кнопку Add и затем Apply

‒ Сгенерировать и выгрузить сертификат с помощью кнопки PKCS#12 Export (необходимо время на создание файла с сертификатом, затем нужно будет повторно нажать кнопку PKCS#12 Export)

Нужно создать сертификаты на каждом маршрутизаторе в соответствии с таблицей 2.

Таблица 2 «Сертификаты безопасности»

- Загрузка сертификаты на маршрутизатор

Оба сертификата нужно загрузить на каждый маршрутизатор в раздел Certificate Management - Local Certificate

3.3. Настройка параметров VPN-соединения

В разделе VPN – IPSec - IPSec Setting нужно осуществить расширенные настройки (Advanced Setting).

- Маршрутизатор А – VPN-клиент.

Маршрутизатор А будет инициировать VPN-соединение. То есть режим работы устанавливается как Start in initial.

Даже если аутентификация осуществляется с помощью сертификатов безопасности, нужно сначала установить пароль для предустановленного ключа (Pre-shared Key).

Затем нужно выбрать режим аутентификации Х.509 и два загруженных сертификата.

На маршрутизаторе А локальным сертификатом будет сертификат СА-1, а удаленным – СА-2

- Маршрутизатор В – VPN-сервер.

VPN-сервером будет Маршрутизатор В, поэтому он будет ожидать подключения. Устанавливается режим работы Wait connecting.

На маршрутизаторе B локальным сертификатом будет сертификат СА-2, а удаленным – СА-1

3.4. Настройка устройств в локальных сетях

На устройствах в локальных сетях необходимо указать основной шлюз – LAN адрес маршрутизатора в соответствии с Таблицей 1.

Для локальной сети А: 192.168.127.1

Для локальной сети В: 172.16.126.1

3.5. Диагностика VPN-соединения

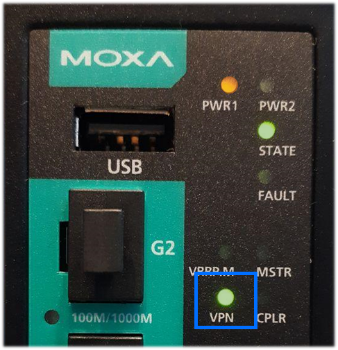

После выполнения вышеуказанных настроек на двух маршрутизаторах будет установлено VPN-соединение. В разделе VPN – IPSec - IPSec Status появится запись об установленном VPN-туннеле.

Кроме того, при успешном установлении VPN-туннеля на маршрутизаторе загорится индикатор VPN.

Если соединение не устанавливается, то необходимо проверить корректность установки в разделе Monitor - Event Log