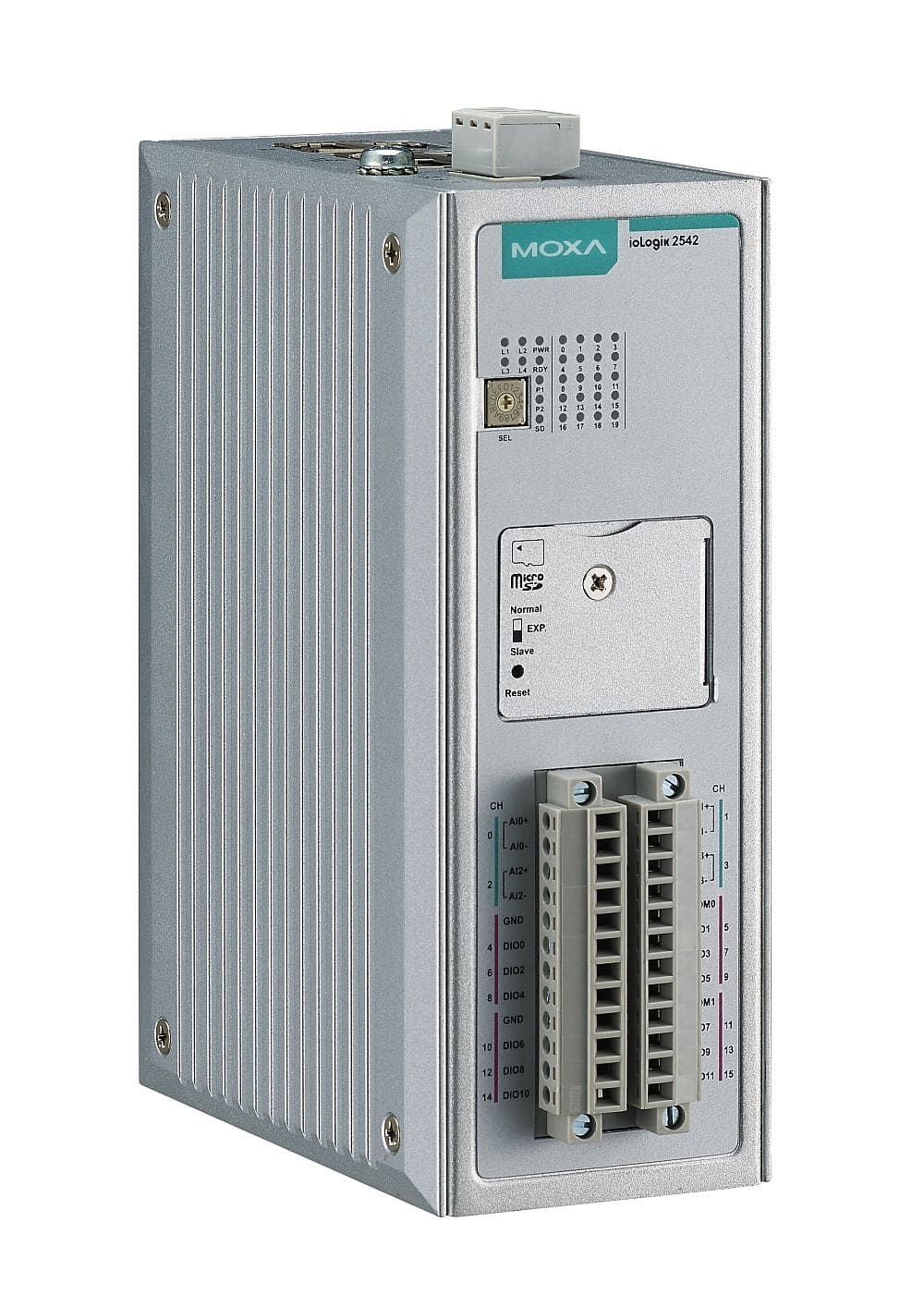

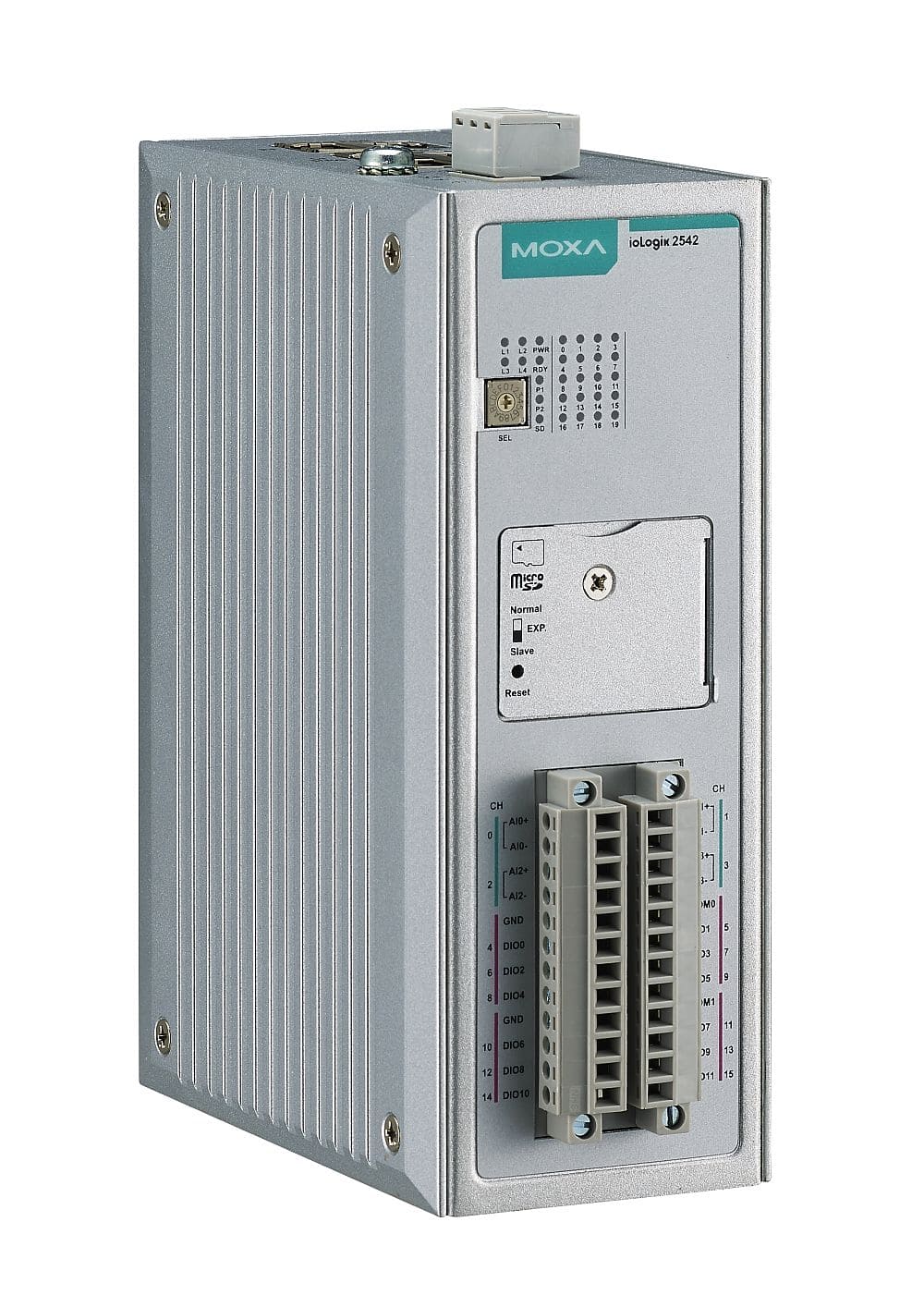

Устранение уязвимостей модулей удаленного ввода-вывода ioLogik 2500 и ПО IOxpress Configuration

В конце сентября 2019 года головной офис Moxa сообщил об обнаруженных уязвимостях в модулях удаленного ввода-вывода серии ioLogik 2500 и программном обеспечении IOxpress Configuration. Уязвимостям подвержены устройства с прошивками 3.0 и более ранними, а также ПО IOxpress Configuration версии 2.3.0 и более ранними.

В конце сентября 2019 года головной офис Moxa сообщил об обнаруженных уязвимостях в модулях удаленного ввода-вывода серии ioLogik 2500 и программном обеспечении IOxpress Configuration. Уязвимостям подвержены устройства с прошивками 3.0 и более ранними, а также ПО IOxpress Configuration версии 2.3.0 и более ранними.

Обнаруженные уязвимости: CWE-310, CWE-312, CWE-319, CWE-400, CWE-941

Чтобы устранить все перечисленные уязвимости, рекомендуем как можно скорее установить последнюю прошивку для всех используемых устройств.

- Firmware для ioLogik 2500 Ethernet (бета-версия 3.0.7 от 07.08.2019): СКАЧАТЬ (3 Мб)

- Firmware для ioLogik 2500 HSPA (бета-версия 3.0.7 от 07.08.2019): СКАЧАТЬ (3 Мб)

- Firmware для ioLogik 2500 Wi-Fi (бета-версия 3.0.7 от 07.08.2019): СКАЧАТЬ (12 Мб)

- Утилита IOxrpess Configuration Utility (бета-версия 2.4.3 от 26.07.2019): СКАЧАТЬ (5 Мб)

Для предоставления актуальной информации и во избежание недоразумений, Moxa публикует всю самую свежую информацию о найденных уязвимостях и способах их устранения на странице Security Advisories (Советы по безопасности). Информация о наиболее критичных уязвимостях будет появляться и на русскоязычном сайте.

Пользуйтесь оборудованием Moxa с удовольствием, но не забывайте периодически проверять обновления. И, конечно же, обращайтесь к нам за любыми консультациями!